Error en nuevo sistema centralizado creado por Meta para usuarios Administrar sus inicios de sesión Para Facebook e Instagram, habría permitido a los hackers maliciosos desactivar la protección de cuenta de dos factores simplemente conociendo su dirección de correo electrónico o número de teléfono.

Gtm Mänôz, un investigador de seguridad de Nepal, se dio cuenta de que Meta no ponía un límite a los intentos cuando un usuario ingresaba el código binario utilizado para iniciar sesión en sus cuentas en el nuevo centro de metacuentasque ayuda a los usuarios a conectar todas sus cuentas Meta, como Facebook e Instagram.

Usando el número de teléfono o la dirección de correo electrónico de la víctima, el atacante iría a un centro de cuentas central, ingresaría el número de teléfono de la víctima, asociaría ese número con su cuenta de Facebook y luego forzaría el código SMS de dos factores. Este fue el movimiento clave, porque no había límite para la cantidad de intentos que alguien podía hacer.

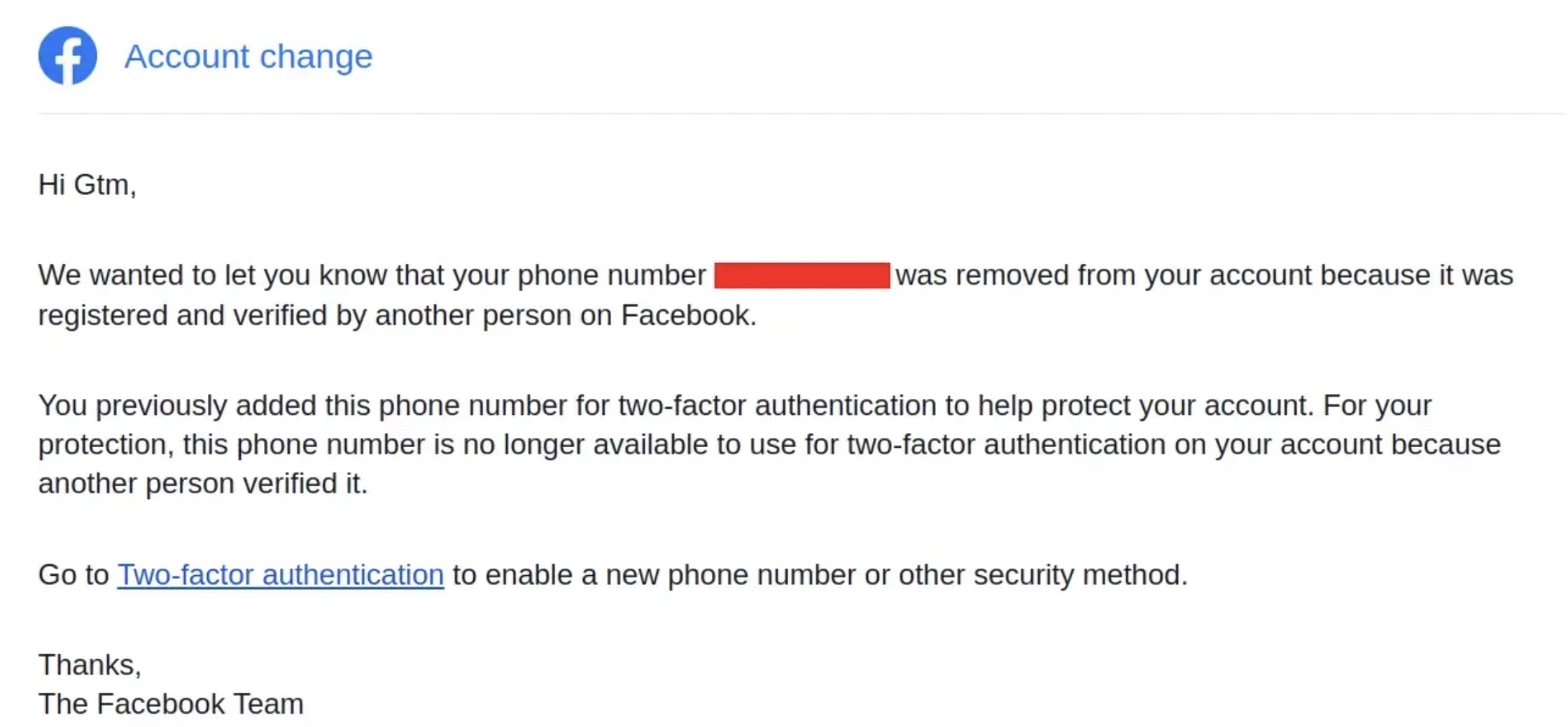

Una vez que el atacante tenía el código correcto, el número de teléfono de la víctima se asociaba con la cuenta de Facebook del atacante. Un ataque exitoso aún hace que Meta envíe un mensaje a la víctima, indicando que el factor doble se ha desactivado porque su número de teléfono se ha vinculado a la cuenta de otra persona.

«El mayor impacto aquí fue básicamente anular 2FA basado en SMS cuando solo conoce el número de teléfono», dijo Manoz a TechCrunch.

Un correo electrónico del Meta al propietario de la cuenta diciéndole que su protección binaria se ha desactivado. fotografía Créditos: Gtm Mänôz (captura de pantalla)

En este punto, en teoría, un atacante podría intentar apoderarse de la cuenta de Facebook de una víctima simplemente mediante el phishing de contraseña, ya que el objetivo ya no está habilitado para dos factores.

manosa Encontré un error en el Centro de Meta Cuentas el año pasado, y la empresa lo reportó a mediados de septiembre. Meta arregló el error un mes después, pagando a Mänôz $27,200 para reportar el error.

No está claro si algún pirata informático malicioso también encontró el error y lo explotó antes de que Facebook lo arreglara. Meta no respondió de inmediato a una solicitud de comentarios.

30 de enero: Título actualizado para reflejar que solo las cuentas de Facebook estaban sujetas al error; Esto se debió a un error de edición. ZW.

«Organizador. Escritor. Nerd malvado del café. Evangelista general de la comida. Fanático de la cerveza de toda la vida.