imágenes falsas

El troyano de fraude bancario que ha estado atacando a los usuarios de Android durante tres años se actualizó para causar aún más problemas. Además de drenar las cuentas bancarias, el troyano ahora puede activar un interruptor de interrupción que realiza un restablecimiento de fábrica y limpia los dispositivos infectados.

Brata se documentó por primera vez en Correo De la empresa de seguridad Kaspersky, que ha informado sobre la propagación de malware para Android desde al menos enero de 2019. El malware se propaga principalmente a través de Google Play, pero también a través de mercados de terceros, notificaciones automáticas en sitios web pirateados, enlaces patrocinados en Google y mensajes enviados por WhatsApp o SMS. En ese momento, Prata apuntó a personas con cuentas de bancos con sede en Brasil.

cubrir sus pistas maliciosas

Brata ahora está de vuelta con una gran cantidad de nuevas capacidades, entre las que destaca la capacidad de realizar un restablecimiento de fábrica en los dispositivos infectados para eliminar cualquier rastro de malware después de un intento de transferencia bancaria no autorizado. empresa de seguridad Cleafy Labs que Primero informé la llave de bloqueo.Otras características agregadas recientemente a Brata, dijo, incluyen rastreo GPS, conectividad mejorada para controlar servidores, la capacidad de monitorear continuamente las aplicaciones bancarias de las víctimas y la capacidad de apuntar a cuentas bancarias ubicadas en países adicionales. El troyano ahora funciona con bancos ubicados en Europa, Estados Unidos y América Latina.

«Detectado por primera vez dirigido a usuarios brasileños de Android en 2019 por Kaspersky, el troyano de acceso remoto (RAT) se actualizó, apuntando a más víctimas potenciales y agregando un interruptor de apagado a la mezcla para cubrir sus rutas maliciosas», dijeron investigadores de la firma de seguridad Zimperium en un informe. . Correo Confirmación de los hallazgos de Cliffy. “Después de que el malware se infecta y realiza con éxito una transferencia bancaria desde la aplicación bancaria de la víctima, forzará un restablecimiento de fábrica en el dispositivo de la víctima”.

Esta vez, no hay evidencia de que el malware se propague a través de Google Play u otras tiendas oficiales de Android. En cambio, la aplicación Brata se propaga a través de mensajes de texto de phishing disfrazados de alertas bancarias. Las nuevas habilidades se intercambian en al menos tres variantes, todas las cuales no se habían descubierto casi por completo hasta que Cleafy las descubrió por primera vez. La intrusión es, al menos en parte, el resultado de una nueva herramienta de descarga que se utiliza para distribuir aplicaciones.

Junto con el interruptor de apagado, Brata ahora está buscando permiso para acceder a las ubicaciones de los dispositivos infectados. Si bien los investigadores de Cleafy dijeron que no encontraron evidencia en el código de que Brata use el seguimiento de ubicación, especularon que las futuras versiones del malware podrían comenzar a aprovechar esta función.

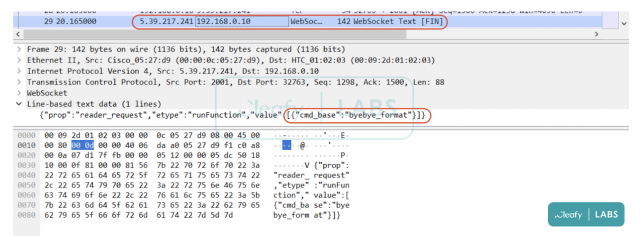

El malware también se ha actualizado para mantener una conexión permanente con el servidor de control y comando del atacante (o C2) en tiempo real usando zócalo web.

Como se muestra en la Figura 17 [below]El protocolo webSocket es utilizado por C2 que envía comandos específicos que deben ejecutarse en el teléfono (por ejemplo, whoami, byebye_format, screen_capture, etc.), escriben los investigadores de Cleafy. «Hasta donde sabemos, el malware (desde la perspectiva de la conectividad) está en estado de espera la mayor parte del tiempo, hasta que emite comandos C2 que dirigen la aplicación al siguiente paso».

laboratorios cliffy

Las nuevas capacidades enfatizan el comportamiento en constante evolución de las aplicaciones de software criminal y otros tipos de malware a medida que sus autores buscan aumentar el alcance y los ingresos de las aplicaciones que generan. Los usuarios de teléfonos Android deben tener cuidado con el malware malicioso limitando la cantidad de aplicaciones que instalan, asegurándose de que las aplicaciones provengan solo de fuentes confiables e instalando rápidamente actualizaciones de seguridad.

«Organizador. Escritor. Nerd malvado del café. Evangelista general de la comida. Fanático de la cerveza de toda la vida.